Un nuevo grupo de actores maliciosos ha emergido bajo el nombre de «CeranaKeeper». Según los investigadores de seguridad de ESET, este grupo ha estado llevando a cabo ataques dirigidos a instituciones gubernamentales en Tailandia desde mediados de 2023, utilizando herramientas avanzadas y métodos sigilosos para robar grandes cantidades de datos confidenciales. Su enfoque innovador ha captado la atención de la comunidad de ciberseguridad, especialmente por su uso de plataformas legítimas como Dropbox, OneDrive y GitHub para ejecutar sus ataques. Este artículo explora el modus operandi de CeranaKeeper y el impacto que está teniendo en la seguridad cibernética.

¿Quiénes son CeranaKeeper?

CeranaKeeper es un grupo identificado como un nuevo actor en el mundo de las Amenazas Persistentes Avanzadas (APT), un tipo de ataque cibernético que se caracteriza por su enfoque dirigido y prolongado contra un objetivo específico. Este tipo de grupos suele tener vínculos con agencias estatales o servicios secretos, y CeranaKeeper parece no ser una excepción. Los investigadores de ESET sugieren que el grupo podría tener conexiones con China, debido a la similitud en el uso de herramientas que también han sido atribuidas a otro grupo APT llamado Mustang Panda, conocido por sus operaciones de ciberespionaje.

Los ataques de CeranaKeeper se centran en robar datos confidenciales de una agencia gubernamental en Tailandia, utilizando métodos sofisticados para evadir la detección y maximizar el éxito de sus infiltraciones. La actividad del grupo comenzó a notarse a mediados de 2023, y desde entonces, han estado activos robando grandes volúmenes de información, implementando técnicas que dificultan la detección por parte de las autoridades.

El Uso de Plataformas Legítimas para Actividades Maliciosas

Uno de los aspectos más sorprendentes de las operaciones de CeranaKeeper es su uso estratégico de plataformas de intercambio de archivos legítimas para ocultar su actividad maliciosa. Dropbox y OneDrive, servicios comúnmente utilizados por empresas y usuarios para almacenar y compartir documentos de manera segura, fueron utilizados por el grupo para almacenar y transferir datos robados.

La razón detrás del uso de estos servicios es simple: el tráfico de datos hacia plataformas ampliamente usadas pasa desapercibido entre el flujo habitual de información. Los administradores de sistemas pueden no notar nada inusual, ya que es común que estos servicios manejen grandes cantidades de datos cifrados diariamente. CeranaKeeper aprovechó esta ventaja para exfiltrar información crítica sin levantar sospechas.

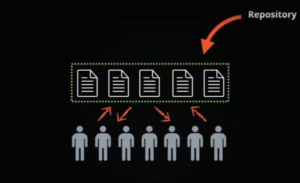

Además, GitHub también fue utilizado en el ataque, pero con un propósito diferente. Según los investigadores, el grupo configuró un repositorio privado en GitHub como servidor de comando y control (C&C) para coordinar sus ataques. Las solicitudes de extracción y cierre de actividad fueron disfrazadas dentro de este repositorio, lo que hizo que sus movimientos fueran aún más difíciles de detectar. En este aspecto, CeranaKeeper mostró una notable capacidad para aprovechar herramientas legítimas del desarrollo de software para ocultar sus actividades de espionaje.

BingoShell: La Herramienta Clave de CeranaKeeper

Entre las herramientas utilizadas por CeranaKeeper, una de las más destacadas es BingoShell, un programa de reciente desarrollo que no tiene vínculos con Mustang Panda, lo que indica que CeranaKeeper ha comenzado a escribir sus propias herramientas maliciosas para fortalecer su arsenal. BingoShell parece estar diseñado específicamente para exfiltrar datos de manera encubierta y operar sin ser detectado en los sistemas comprometidos.

El uso de BingoShell y otras herramientas personalizadas muestra que CeranaKeeper está creciendo en complejidad y autonomía, lo que podría hacer que sus ataques sean aún más difíciles de detener en el futuro. La presencia de BingoShell en GitHub a principios de 2024 indica que el grupo ha estado operando activamente durante al menos seis meses, lo que da una idea de la sofisticación y persistencia de su operación.

Implicaciones para la Seguridad Global

La utilización de plataformas como Dropbox, OneDrive y GitHub por parte de CeranaKeeper plantea una serie de preocupaciones para la ciberseguridad global. Estas plataformas son utilizadas por millones de personas en todo el mundo para actividades legítimas, lo que complica la tarea de detectar el uso malicioso de las mismas. Los servicios en la nube, por su propia naturaleza, permiten una gran cantidad de tráfico cifrado, lo que dificulta a los equipos de seguridad identificar comportamientos inusuales sin interferir en el funcionamiento cotidiano de las empresas.

Para los administradores de sistemas y expertos en seguridad, esto implica la necesidad de redoblar los esfuerzos de monitoreo de la actividad en la nube y en repositorios como GitHub. Los incidentes de ciberespionaje como este demuestran que los ciberdelincuentes están encontrando formas cada vez más creativas y discretas de llevar a cabo sus ataques. Las medidas tradicionales de seguridad pueden no ser suficientes para contrarrestar estos métodos avanzados.

El Futuro de CeranaKeeper

Dado el éxito inicial de CeranaKeeper en evadir la detección y su capacidad para robar datos confidenciales sin ser notados, es probable que el grupo continúe perfeccionando sus tácticas y expandiendo sus operaciones. Su uso de plataformas legítimas podría servir como modelo para otros grupos de APT, que buscarán maneras de ocultar sus actividades maliciosas entre el tráfico de datos cotidiano.

Sin embargo, el descubrimiento de CeranaKeeper también es un recordatorio de la importancia de la colaboración internacional en el ámbito de la ciberseguridad. Los investigadores de ESET han desempeñado un papel crucial al identificar las tácticas y herramientas de este grupo, lo que permitirá a las autoridades en todo el mundo prepararse mejor para detectar y detener futuros ataques.

Conclusión

El surgimiento de CeranaKeeper destaca la evolución de los grupos de Amenazas Persistentes Avanzadas (APT) en el panorama cibernético actual. Su habilidad para utilizar herramientas comunes como Dropbox, OneDrive y GitHub para llevar a cabo actividades maliciosas es un recordatorio de lo vulnerables que pueden ser las infraestructuras tecnológicas, incluso cuando parecen estar seguras. A medida que la ciberseguridad sigue enfrentando desafíos crecientes, es crucial que los expertos en el campo continúen innovando para protegerse contra estas amenazas sofisticadas.