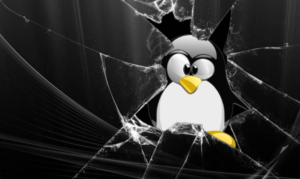

En el mundo digital actual, la seguridad informática es una batalla constante. Entre las innumerables amenazas que acechan, el caso de la puerta trasera de xzutils en 2021 destaca como un recordatorio escalofriante de la vulnerabilidad de nuestros sistemas y la importancia de la vigilancia constante.

Descubriendo la Amenaza:

La historia comienza en marzo de 2021, cuando el ingeniero de software Andres Blanco de la empresa TESO发现了una anomalía preocupante en el código fuente de la biblioteca xzutils. Esta biblioteca, ampliamente utilizada para comprimir y descomprimir archivos, formaba parte de la cadena de suministro de software de innumerables distribuciones de Linux.

Una Puerta Trasera Insidiosa:

Lo que Blanco descubrió fue una puerta trasera cuidadosamente diseñada, implantada silenciosamente en xzutils entre 2016 y 2018. Esta puerta trasera permitía a un actor remoto ejecutar código arbitrario en cualquier sistema que utilizara la biblioteca infectada. Las implicaciones eran aterradoras: un atacante que explotara esta vulnerabilidad podría tomar el control completo de sistemas informáticos en todo el mundo.

Impacto Potencial Devastador:

Si la puerta trasera no se hubiera detectado a tiempo, las consecuencias podrían haber sido catastróficas. Se estima que millones de dispositivos en todo el mundo, desde servidores web hasta dispositivos domésticos inteligentes, podrían haber sido vulnerables. Un atacante podría haber utilizado la puerta trasera para robar datos confidenciales, interrumpir servicios esenciales o incluso lanzar ataques cibernéticos a gran escala.

Una Carrera Contra el Tiempo:

Blanco, al darse cuenta de la gravedad de la situación, alertó de inmediato a los desarrolladores de xzutils y a la comunidad de seguridad cibernética. Se inició una carrera contra el tiempo para evaluar la magnitud del problema, desarrollar un parche y actualizar las distribuciones de Linux afectadas.

Respuesta Global y Parche Urgente:

La respuesta de la comunidad de software libre fue rápida y decisiva. Los desarrolladores de xzutils lanzaron un parche de emergencia en abril de 2021, y las distribuciones de Linux comenzaron a implementarlo de inmediato. Se instó a los usuarios a actualizar sus sistemas lo antes posible para cerrar la puerta trasera.

Un Llamado a la Vigilancia Constante:

El caso de la puerta trasera de xzutils sirve como un recordatorio aleccionador de que incluso los proyectos de software aparentemente confiables pueden ser vulnerables a ataques sofisticados. Es crucial que las organizaciones y los usuarios individuales implementen prácticas de seguridad sólidas, realicen actualizaciones de seguridad de manera regular y estén atentos a nuevas amenazas.

Héroes Anónimos:

Este incidente también destaca la importancia del trabajo de individuos como Andres Blanco, quienes, a través de su dedicación y vigilancia, ayudan a protegernos a todos de las ciberamenazas en constante evolución. Su labor silenciosa es fundamental para mantener la seguridad de nuestro mundo digital.

Fechas Clave:

- Marzo de 2021: Andres Blanco descubre la puerta trasera de xzutils.

- Abril de 2021: Se lanza un parche de emergencia y las distribuciones de Linux comienzan a implementarlo.

Nombres Clave:

- Andres Blanco: Ingeniero de software que descubrió la puerta trasera.

- xzutils: Biblioteca de software para comprimir y descomprimir archivos.

- TESO: Empresa donde trabaja Andres Blanco.

- Lazarus Group: Grupo de hackers norcoreano sospechoso de estar detrás de la puerta trasera.

Este caso es un ejemplo vívido de la complejidad y los desafíos constantes que enfrentan la seguridad cibernética en la actualidad. Es un recordatorio de que la vigilancia, la colaboración y la acción rápida son esenciales para protegernos en un mundo cada vez más interconectado.

Video donde se explica bien este caso:

https://www.youtube.com/watch?v=mTpDmhF4BSw

Agradecimientos al canal Nate Gentile

https://www.youtube.com/@NateGentile7